離れた建物間を無線LANで繋ぐAironet1530を使ったブリッジ接続の設定を行いました。元々はAccessポートで通信は既に構築済みでしたが、今回はそこに複数VLANをTrunkで渡してあげる設定を追加。離れたエリアにMerakiのスイッチとAPを増設する作業を行いました。

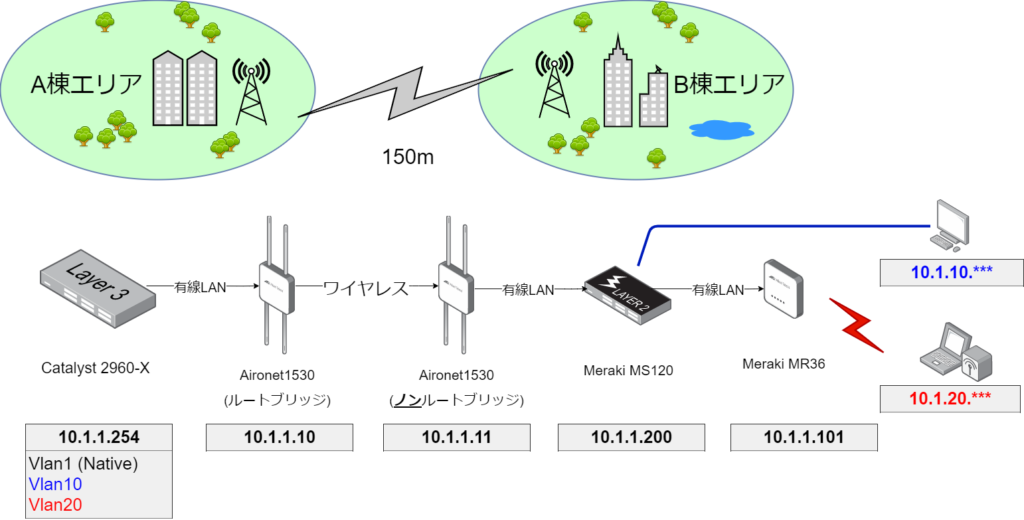

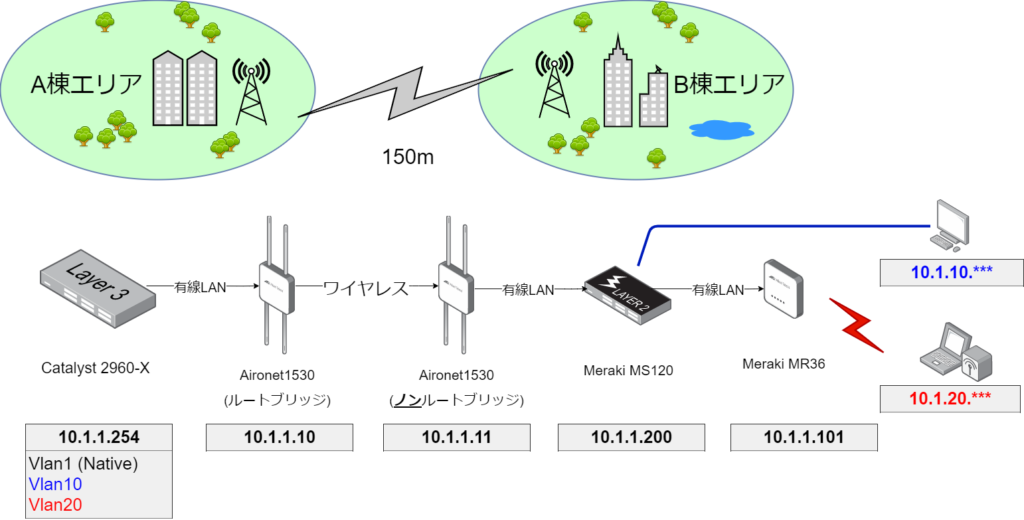

構築イメージ図

ネットワークの構築イメージ図です。

各機器別の設定を説明していきます。(Aironet1530のアンテナ調整等は省略します)

A棟(本館)エリアの機器

A棟本館エリアは「Cisco のCatalyst 2960-XのL3スイッチ」と「Cisco Aironet1530」の屋外無線アクセスポイントを配置しています。

Catalyst 2960-XのL3スイッチ

屋外無線(Aironet1530)に接続するポートの設定。(VLAN作成などは省略します)

interface gigabitethernet 1/0/10

switchport mode trunk

switchport trunk native vlan 1 (←Native VLANが1の場合は敢えて書かなくてもOK)

switchport trunk allowed vlan 1,10,20スイッチにTrunkで接続する時と記述は同じ。特に変わった設定は不要です。

A棟 の Aironet1530 屋外無線アクセスポイント

Aironet1530は①動作モード ②VLAN、③無線暗号、④SSIDの作成を行います。ここではGUIをベースに設定していきます。(既に固定IPは設定済みです)

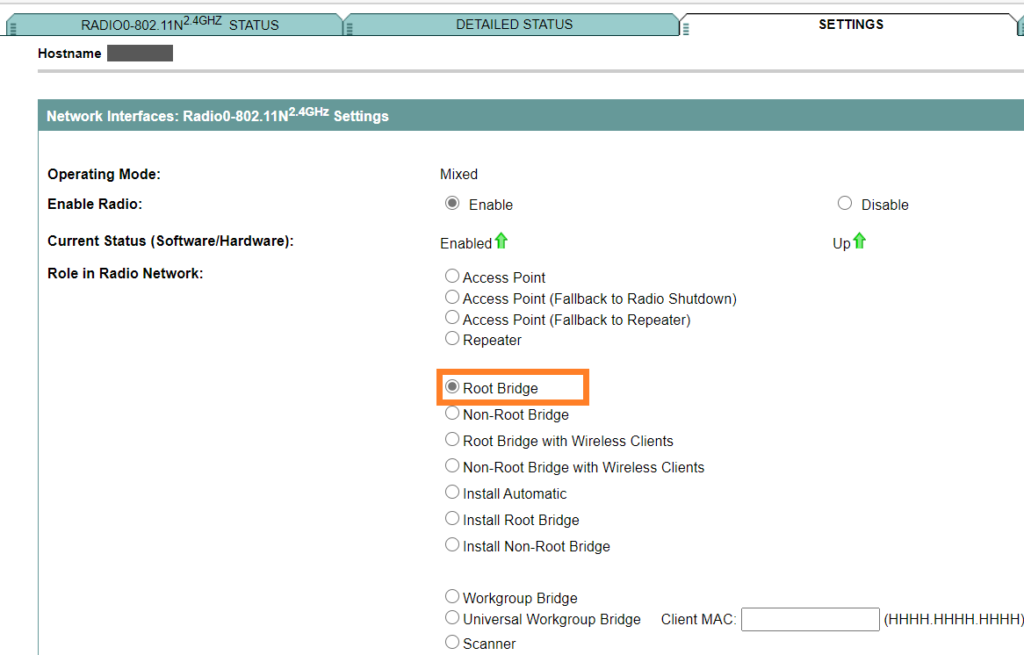

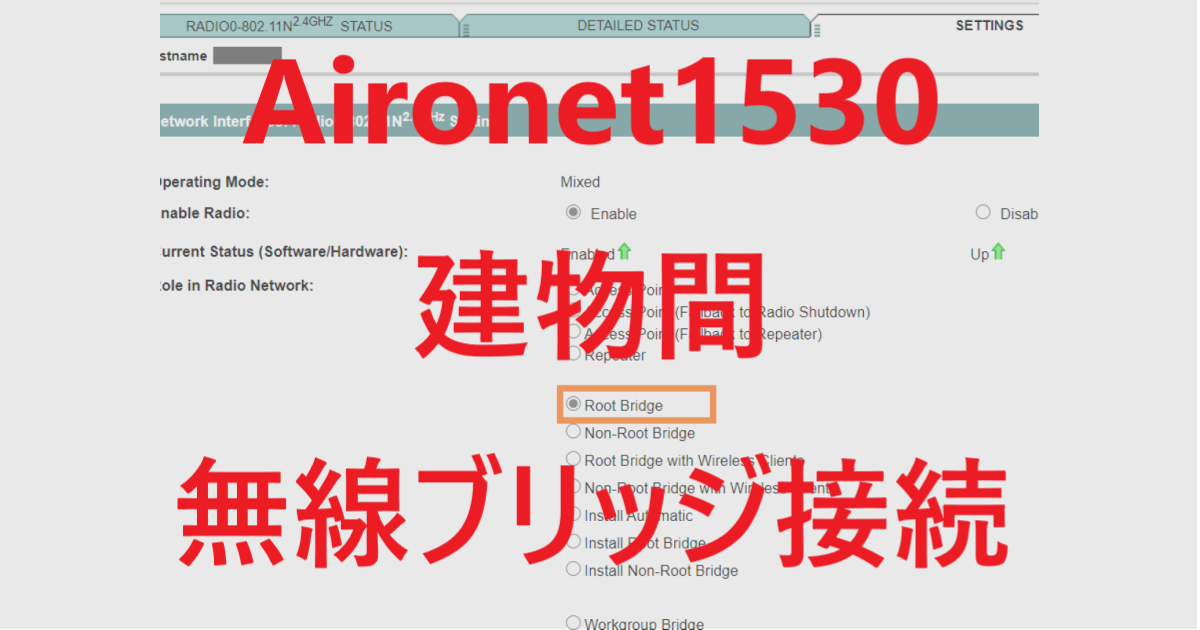

動作モードをルートブリッジに指定

Role in Radio Network の項目は「Root Bridge」を選択します。

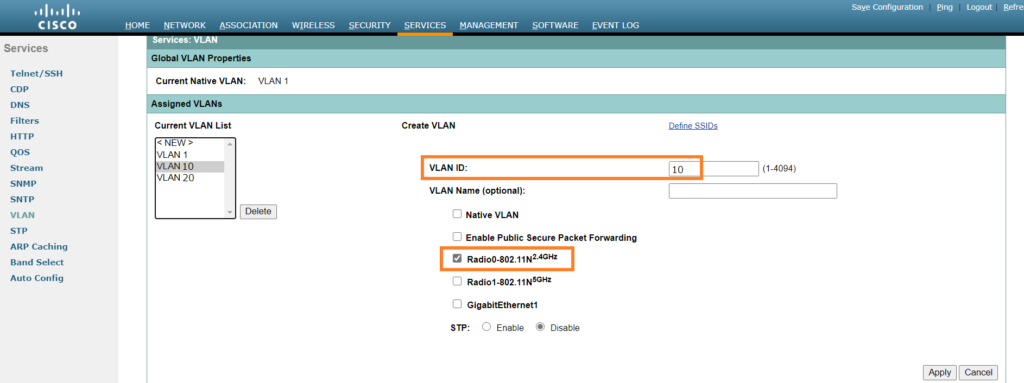

VLAN(サブインターフェース)の作成

まずは管理VLANを作成します。

VLAN ID:[1]

Native VLAN:[on]

Radio2.4GHz:[on]

※5GHz帯の屋外利用は帯域範囲が電波法で規程されているためご注意ください。

残りのVLAN10、20 を作成します。

ここではRadio 2.4GHzのみにチェックを入れます。

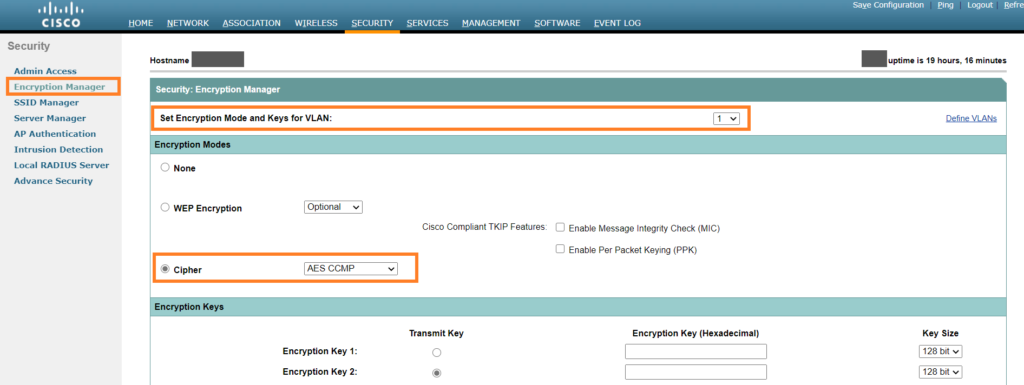

暗号化モードの設定

続いて[Encryption Manager]で暗号化モードを指定します。(WPA2)

ここではNative VLANの[ 1 ]のみ設定し、他のVLANは設定不要です。

Set Encryption Mode …VLAN:[1]

Encryption Mode:[Cipher]-[AES CCMP]

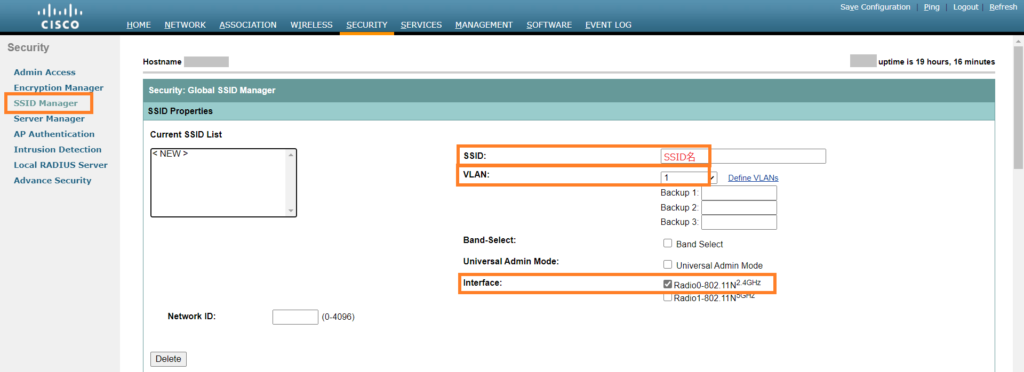

SSIDを設定

建物間を無線で繋ぐ専用のSSIDを作成します。

ここでもNative VLANの[1]のみ設定し、他のVLAN10/20は不要です。

SSID:[任意のSSID名]

VLAN:[1]

Interface:[Radio 2.4GHz]

※SSID名を[bridge]とか適等に決めると、Config見たときに訳わからなくなるのでご注意を。

この情報を登録したら画面の下にスクロールし、[apply]ボタンで保存してください。

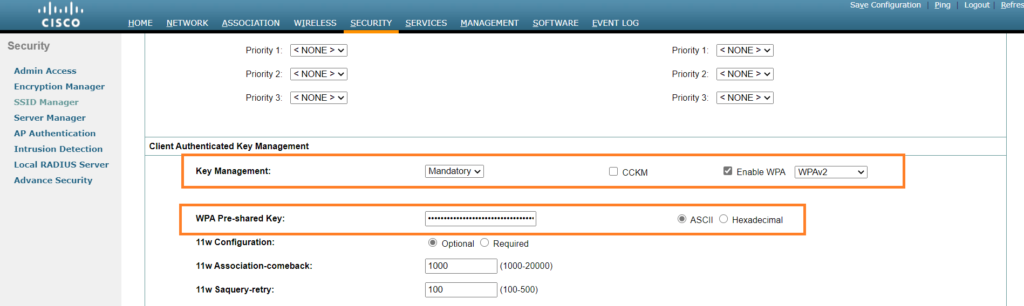

暗号キーの登録

SSID名を選択したまま画面を下にスクロールし、以下を設定します。

Key Management:[Mandatory]

Enable WPA:[on] – [WPA2]

WPA Pre-shared Key:[任意の共有キー]

この情報を入力したら、再び[apply]ボタンで保存してください。

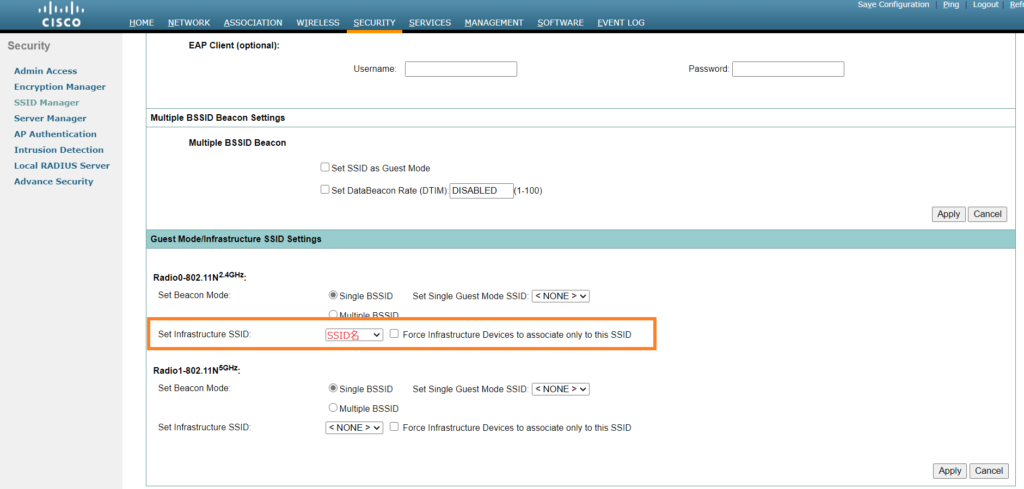

インフラストラクチャ SSIDを指定

同じ画面の一番下にある[Infrastructure SSID Settings]の項目でインフラストラクチャSSIDを指定します。

Set Infrastructure SSID:[SSID]を選択

※この情報が分からなくて苦労しました…。正直、意味は良くわかりませんが。

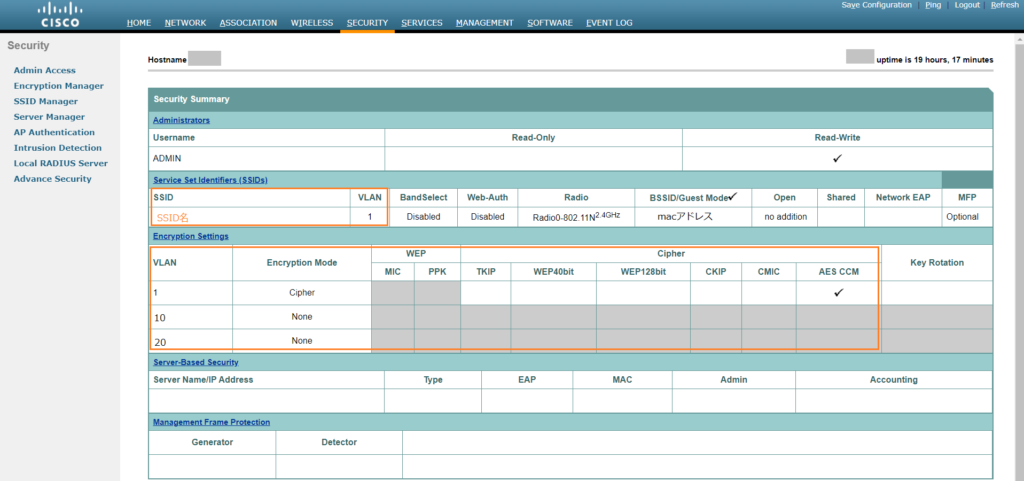

ここまでの作業を行うと[SECURITY]画面が以下のようになります。

Configを確認 [A棟Aironet]

一部省略していますが、設定個所を抜粋したConfigです。

dot11 vlan-name <VLAN名> vlan 1

dot11 vlan-name <VLAN名> vlan 10

dot11 vlan-name <VLAN名> vlan 20

!

dot11 ssid <SSID名>

vlan 1

authentication open

authentication key-management wpa version 2

infrastructure-ssid optional

wpa-psk ascii 7 <接続キー>

!

ip ssh version 1

bridge irb

!

interface Dot11Radio0

no ip address

!

encryption mode ciphers aes-ccm

!

encryption vlan 1 mode ciphers aes-ccm

!

ssid <SSID名>

!

antenna gain 0

packet retries 64 drop-packet

station-role root bridge

!

interface Dot11Radio0.1

encapsulation dot1Q 1 native

bridge-group 1

bridge-group 1 spanning-disabled

!

interface Dot11Radio0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 spanning-disabled

!

interface Dot11Radio0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 spanning-disabled

!

interface Dot11Radio1

no ip address

shutdown

!

encryption mode ciphers aes-ccm

antenna gain 0

peakdetect

no dfs band block

packet retries 64 drop-packet

channel 5500

station-role root access-point

bridge-group 1

bridge-group 1 subscriber-loop-control

bridge-group 1 spanning-disabled

bridge-group 1 block-unknown-source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

interface GigabitEthernet0

no ip address

duplex auto

speed auto

!

interface GigabitEthernet0.1

encapsulation dot1Q 1 native

bridge-group 1

bridge-group 1 spanning-disabled

!

interface GigabitEthernet0.10

encapsulation dot1Q 10

bridge-group 10

bridge-group 10 spanning-disabled

!

interface GigabitEthernet0.20

encapsulation dot1Q 20

bridge-group 20

bridge-group 20 spanning-disabled

!

interface GigabitEthernet1

no ip address

duplex auto

speed auto

bridge-group 1

bridge-group 1 spanning-disabled

!

bridge 1 route ipB棟エリアの機器

無線の受け側であるB棟別館エリアは「Cisco Aironet1530」、MerakiのPoEスイッチ、APを配置しています。

B棟 の Aironet1530 屋外無線アクセスポイント

A棟側のAironet1530をほとんど設定に違いはありませんが、唯一違うのは受け側のAironetの動作モードは[ノン ルートブリッジ]に指定します。

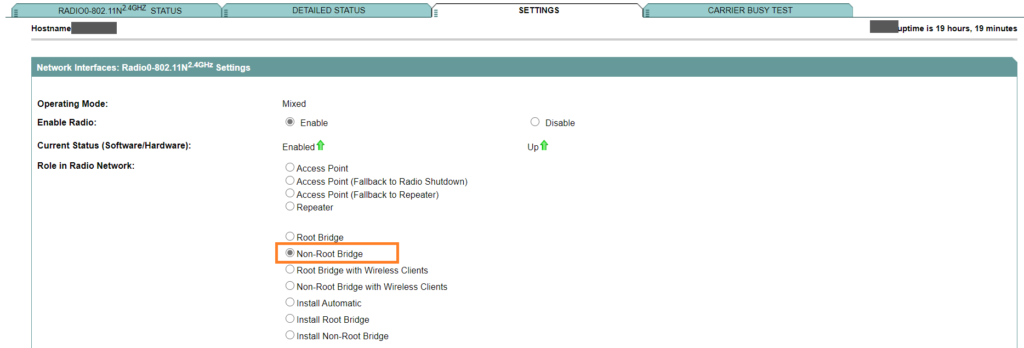

動作モードをノン ルートブリッジに指定

Role in Radio Network の項目は「Non – Root Bridge」を選択します。

以降のAironetの設定は…

以降の設定はA棟のAironetと全く同じため省略。

Configを確認 [B棟Aironet]

ConfigでA棟側と違うのは「station-role」が [ non-root bridge ] となっているとこだけ。

interface Dot11Radio0

no ip address

!

encryption mode ciphers aes-ccm

!

encryption vlan 1 mode ciphers aes-ccm

!

ssid <SSID名>

!

antenna gain 0

packet retries 64 drop-packet

station-role non-root bridge2-3分もすれば建物間の無線通信が確立されます。

A棟側からB棟のAironetにPINGを打ってみましょう。

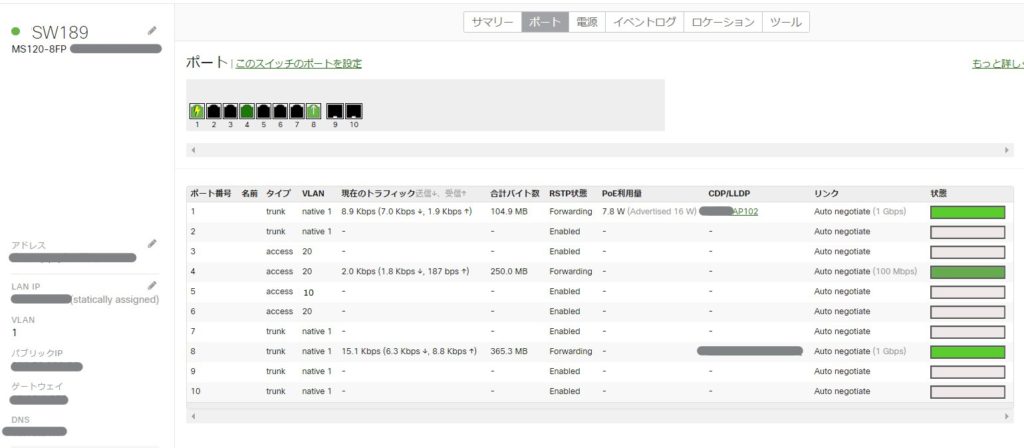

Meraki PoEスイッチ

B棟のAironet1530が有線接続されているMerakiのスイッチ側の設定です。

参考程度にご覧ください。

#8がAironetと接続しているUplinkのポート。Trunk Native VLAN 1で受けています。

B棟のMeraki APは#1に接続しています。ここもTrunk Native VLAN 1で繋ぎます。

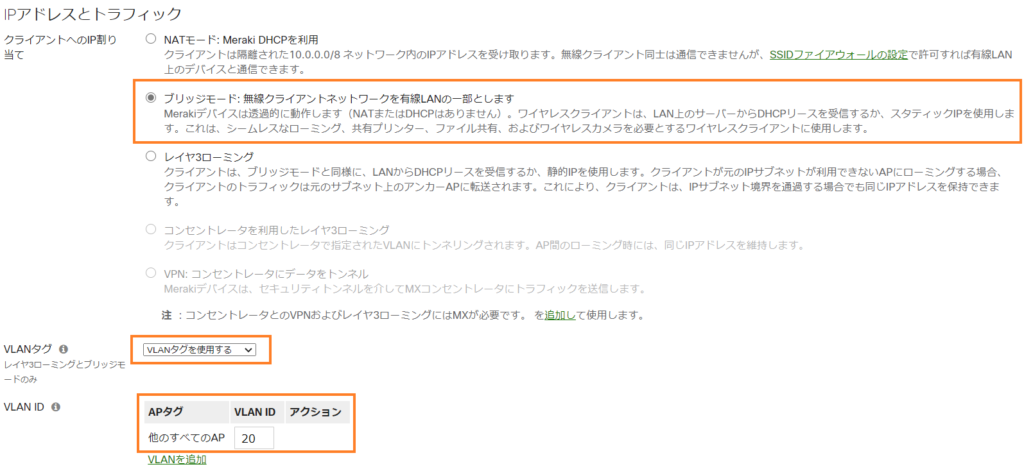

Meraki 無線アクセスポイント

ここも詳細は割愛しますがSSIDを[VLANタグを使用する]、VLAN ID [20]を指定します。

おさらい

A棟のL3スイッチで設定したVLAN10 / 20ですが、

・VLAN10はMeraki PoEスイッチの有線

・VLAN20はMeraki アクセスポイントの無線

をB棟で利用できるようになりました。

こちらのCiscoのサイトも参考になります。

参考 https://www.cisco.com/c/ja_jp/support/docs/wireless/aironet-1100-series/46141-vlanswireless.html

注意点は設定できるが項目が多いので、

・余計なところは触らない。

・VLAN ID番号、Radio(2.4 or 5) のON/OFF、プルダウン項目を間違えない。

この辺りを注意して作業してください。

また、当たり前ですが屋外の無線ブリッジ接続は建物間が離れていることが前提です。

色々な現場を経験しているので「なんとか行けるだろう!」と思い作業に臨みましたが、なかなか接続が確立できず…。

結局A棟とB棟を行ったり来たりで右往左往。非常に疲れました…。

気分はこんな感じ。

コメント